PromptPay

ในภาษา c/c++ ตัวแปร String คือการนําตัวแปรชนิด char หลายๆตัวมาต่อกัน หรืออาจจะเรียกว่า char array โดยจะบอกจุดสิ้นสุดของ String ด้วยตัวอักษร(char) ‘\0’

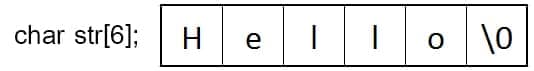

ถ้าต้องการเก็บ String คําว่า “Hello” จะต้องสร้างตัวแปรชนิด char ที่เป็น array ขนาด 6 ช่อง(จะต้องเพิ่มขึ้นมา 1 ช่องเพื่อเก็บตัวสิ้นสุดของ String ‘\0’) ตัวอย่างการเขียน

char str[6] = "Hello";รูปแบบของการเก็บจะเป็นดังนี้

function สําคัญที่ใช้จัดการกับ String โดยการใช้งานจะต้อง include string.h เข้ามาในโปรแกรมด้วย รายละเอียดของแต่ละ function มีดังนี้

เป็น function สําหรับใช้ copy จาก String s1 ไปยัง s2

เป็น function สําหรับต่อ String โดยจะนํา s2 ไปต่อ s1

เป็น function สําหรับนับจํานวนตัวอักษรใน string s1 (ไม่นับ ‘\0’)

เป็น function สําหรับ เปรียบเทียบ s1 กับ s2 โดยถ้าเท่ากัน จะ return 0

เป็น function สําหรับ ค้นหา char ใน String โดยจะ return pointer ของตัวอักษรที่พบตัวแรก

เป็น function สําหรับ ค้นหา String s2 ใน String s1 โดยจะ return pointer ของ String ที่พบ

#include <stdio.h>

#include <string.h>

int main () {

char str1[12] = "Hello";

char str2[12] = "World";

char str3[12];

int len ;

//copy str1 ไป str3

strcpy(str3, str1);

printf("strcpy( str3, str1) : %s\n", str3 );

//ต่อ str1 ด้วย str2

strcat( str1, str2);

printf("strcat( str1, str2): %s\n", str1 );

//จํานวนตัวอักษรของ str1

len = strlen(str1);

printf("strlen(str1) : %d\n", len );

return 0;

}Output strcpy( str3, str1) : Hello strcat( str1, str2): HelloWorld strlen(str1) : 10

ในภาษาซี นอกจากประกาศตัวแปรขึ้นใช้งานแล้ว เรายังสามารถกําหนดค่าเริ่มต้นให้กับตัวแปรไปพร้อมกันได้ด้วย คือ

Timestampมาดูเรื่อง Timestamp ก่อนนะครับ Timestamp ก็คือข้อมูลที่บอกว่าเหตุการใดเหตุการหนึ่ง เกิดขึ้นเมื่อไร เช่น เวลาเราไปฝากเงินหรือถอนเงินจากธนาคาร จะมีวันที่และเวลาที่เราทํารายการระบุอยู่ด้วย โดยทั่วไป Timestamp จะเก็บเป็นวันที่และเวลา หรือขึ้นอยู่กับความต้องการของระบบ

การดําเนินการทางคณิตศาสตร์ หมายถึงการนําโอเปอร์แรนด์ 2 ค่า มากระทํากันโดยใช้โอเปอเรเตอร์ หรือตัวดําเดินการทางคณิตศาสตร์ เช่น บวก, ลบ, คูณ, หาร